“Добрий день, сер. Чи не підкажете мені де можна придбати такий компостер? Він мені потрібен для шкільного проєкту”, — голос дванадцятирічного школяра був дуже впевненим, тому водій міського автобусу Лос-Анджелеса навіть не здогадувався про наміри хлопця. Насправді, його задум відповідав його головним якостям — допитливості та бездоганній пам’яті, що дозволяла йому пам’ятати всі комбінації перфорацій на автобусних квитках для пересадок. І інструмент йому був потрібен, щоб ніколи більше не сплачувати за користування автобусами. Та вільно й безкоштовно пересуватися Лос-Анджелесом. Хлопця звали Кевін Мітнік (Kevin Mitnick). І це, як він згадував у автобіографії, був перший випадок в його житті, коли він зламав систему, щоб отримати безкоштовний доступ до її ресурсів. Згодом, він зрозуміє, що це називається соціальної інженерією. Але ми більше знаємо його як найвідомішого у світі хакера, за яким два роки полювало ФБР.

Швидкий перехід

Хто такий Кевін Мітнік

Якщо ви досі уявляєте хакера як блідого підлітка в худі, що ночами хрумтить чіпсами перед монітором — це тому, що ви ще не читали історію Кевіна Девіда Мітніка. Народився він 6 серпня 1963 року, а помер 16 липня 2023 — і за ці майже шість десятків років встиг стати кіберлегендою: і в чорному списку ФБР, і в списках бестселерів New York Times. Не кожному дано.

У 90-х Мітнік був хакером, який заходив туди, куди не запрошували. Не для грошей. Не для слави. Просто тому, що міг. Його арешт у 1995 році став справжньою кіберсенсацією — судили не стільки людину, скільки явище, яке правоохоронці навіть не знали, як правильно кваліфікувати. За це дали п’ять років. І, звісно, купу галасу в медіа, книги, фільми й бурхливі обговорення на всіх можливих форумах (так, тоді вони вже були).

Та на цьому драма не закінчилась — вийшовши з в’язниці, Кевін зробив ефектне кіберперевтілення: з чорношапкового зла у білошапкового гуру. Він заснував Mitnick Security Consulting, консультував бізнеси, писав книги про безпеку й залетів у проєкт KnowBe4, що навчає людей не натискати на все, що блимає. Його автобіографія стала хітом, і знову — не через маркетинг, а через історію, яку не вигадати.

Справу Мітніка й досі згадують у курсах з цифрового права: бо це була епоха, коли ніхто толком не знав, що з хакерами робити. Писали нові закони буквально “на ходу”, а суди вивчали, чим «копіювання програмного забезпечення» відрізняється від крадіжки печива. До того ж, багато хто вважав, що покарання йому дали завелике, а реальних збитків — кіт наплакав.

Сьогодні Мітнік — це більше ніж просто ім’я. Це частина кіберкультури. Від його історії досі лунає головне запитання: хто такий хакер — злочинець чи викривач дірок у системі, які ніхто інший не помічає? Кевін, здається, встиг побути і тим, і іншим.

Як Кевін Мітнік починав ламати системи ще до появи інтернету

Кевін Девід Мітнік народився 6 серпня 1963 року в районі Ван-Найс (Van Nuys), Лос-Анджелес, Каліфорнія. Його батьки, Алан Мітнік (Alan Mitnick) і Шеллі Джаффе (Shelly Jaffe), розлучилися, коли він ще був дитиною, тож основну частину дитинства він провів з матір’ю. У вихованні також брала участь бабуся по маминій лінії — Ріба Вартанян (Reba Vartanian). Родина мала єврейське коріння, грошей було не густо: мама працювала на двох роботах, а Кевін, відповідно, мав багато вільного часу та ще більше цікавості до навколишнього світу.

Кевін Мітнік у 3-річному віці. Ілюстрація: mitnicksecurity.com

І от саме в цьому середовищі — не на лекціях з комп’ютерної безпеки, а десь між вулицями й автобусними зупинками Лос-Анджелеса — і прокинувся хакер, якого потім шукало ФБР. У 12 років Мітнік уже демонстрував схильність до соціальної інженерії: він придумав байку про шкільний проєкт і узнав у водія автобуса, де дістати компостер для квитків. Купив пристрій, дістав партію порожніх квитків для пересадок зі смітника поблизу автобусного депо (водії після зміни просто викидали невикористані бланки) — і почав подорожувати містом без жодного цента. Все було законно… ну майже.

Приблизний вигляд компостера для квитків, що використовував Мітнік. Ілюстрація: Вікіпедія

Це була не спроба зекономити, а перше тестування системи «на злам». Цікавість, азарт і розуміння, як обійти правила, — усе це стало не просто дитячою забавою, а першим кейсом у майбутньому портфоліо найвідомішого хакера США. І найцікавіше: батьки, за словами самого Мітніка, сприйняли історію не з докором, а з усмішкою. Навіть водії автобусів, які знали про його трюки, ставилися до цього з певною симпатією.

У школі Джеймса Монро в Норт-Гіллс Кевін Мітнік уже не просто бавився з кнопками — він почав оформлювати свою одержимість технологіями офіційно. Отримав ліцензію радіоаматора, спочатку з позивним WA6VPS, а після в’язниці відновив його як N6NHG — як справжній олдскульний оператор ефіру. Тоді ж він узяв собі псевдонім Condor — під враженням від шпигунського трилера “Three Days of the Condor”. Ну звісно, фільм про змови, уряд і змінені імена — ідеально, як для хакера в зародку.

Його дитяче захоплення радіо переросло в справжню залежність від комунікаційних систем.

На своїй радіостанції він слухав не музику, а… місцеву поліцію.

Ловив ефіри, вивчав частоти, досліджував, як працює зв’язок, хто що може почути — і як зробити так, щоб почути більше, ніж дозволено. Ліцензія FCC підтверджувала: хлопець знає, що робить. Але найцікавіше почалося, коли в його життя увійшов “phone phreaking” (телефонний фрікінг) — мистецтво хакати телефонні системи задовго до появи iPhone. Тоді головним інструментом телефонних фріків була так звана Blue Box — електронний пристрій, що виробляє тональні сигнали, які використовуються для генерування внутрішньосмугових сигнальних тонів, які раніше використовувалися в міжміській телефонній мережі. Пристрій дозволяв здійснювати міжміські дзвінки безкоштовно.

Blue Box, що розроблена та створена Стівом Возняком (співзасновника Apple). Експонується в Powerhouse Museum. Ілюстрація: Вікіпедія

Друг показав Кевіну, що в телефонній мережі є приховані тестові номери, які дозволяли робити безкоштовні міжміські дзвінки. І тут він упізнав стару знайому — ту саму логіку, що й у випадку з автобусними квитками: система є, правила є, але якщо трохи знати, як усе влаштовано — можна грати інакше.

Мітнік описував фрікінг як “екстремальний спорт”. Не гірше, ніж дертись на Еверест — тільки не з мотузками, а з трубкою в руці. Йому було 17, і він уже навчився прикидатися працівником телефонної компанії, вигадував ім’я “Джейк Робертс” (Jake Roberts) з якогось «непублічного бюро», і дзвонив у офіси, видаючи себе за свого. Розмовляв технічно, упевнено, з жаргоном. І вгадував усе — від процедури до людської довірливості.

Так народжувався не просто хакер, а майстер соціальної інженерії.

Його методи — “pretexting”, тобто вигадування легенди, переконлива маніпуляція й безстрашна імпровізація — стали основою того, чим він прославиться пізніше в цифровому світі. І найголовніше: гроші тоді його не цікавили. Його драйвив інтелектуальний виклик, чистий кайф від того, що він зламав систему, яка мала бути незламною.

Перші великі злами і перша зрада

У 1979 році, коли Кевіну Мітніку було всього 16, він отримав своє перше серйозне «бойове завдання» від інших хакерів — пробити доступ до системи з назвою “The Ark“, що належала компанії Digital Equipment Corporation (DEC). Це не просто сервер — на ньому тестували операційну систему RSTS/E, одну з ключових на той час у світі мейнфреймів. Для пацанів, які жили хакінгом, це було як дістатись до «чорного ящика» NASA.

Система відповідала за виконання окремих адміністративних функцій. Кевін отримав доступ до неї через номер телефону The Ark, який йому підкинув один із нових друзів. Це було комутоване з’єднання з комп’ютером компанії DEC — сам по собі номер не давав багато, бо без логіна і пароля з ним можна було хіба що послухати модемні звуки. Але технічні бар’єри — не для Кевіна. Він вмикає свою фірмову соціальну інженерію: телефонує адміну DEC, видає себе за Антона Чернова (Anton Chernoff,), справжнього розробника компанії, і жаліється, мовляв, «ой, забув доступ». Все спокійно, впевнено, з акцентом на авторитет. Результат? Адмін створює йому новий акаунт і навіть використовує пароль вказаний Мітніком. Без перевірок. Без запитань.

Мітнік заходить. Але сам не сидить — він ділиться доступом зі своєю тусовкою. І от ці ж самі хлопці, що підбурювали до зламу, потім… стукають. Один із них здає Кевіна службі безпеки DEC, називає його ім’я й усе розкладає по поличках.

DEC спочатку «намалювала» збитки на 4 мільйони доларів, але федеральний прокурор Джеймс Сандерс (James Sanders) потім визнав, що реальні витрати на усунення наслідків зламу склали приблизно 160 000 доларів.

Це був момент переходу. Раніше Мітнік ламав телефонні лінії, тепер — повноцінні комп’ютерні системи. І робив це не через баги чи не виявлені захисними системами вразливості, а завдяки людській наївності. Замість технічного зламу — психологічна атака.

Соціальна інженерія стала його головною зброєю.

А ще це була його перша зрада в середовищі, яке, здавалося, жило за кодексом “своїх не здають”. Виявилося, що навіть у світі хакерів є ті, хто підуть на угоду, щойно запахне жареним. І що статус у субкультурі — річ мінлива, як IP-адреса на dial-up.

Суд-арешт і офіційний статус «залежний від комп’ютерів»

У 1981 році, коли Кевіну Мітніку було всього 17, він з другом вирішив погратися не з якоюсь там шкільною мережею, а одразу з Pacific Bell — одним із гігантів американського телекомунікаційного ринку. Ціллю став COSMOS — система керування головною інфраструктурою телефонних ліній. Коли їм вдалося пробити доступ, Мітнік не просто перебирав команди — він перенаправляв лінії зв’язку, підслуховував дзвінки, ламав маршрути і влаштовував справжній хаос. Люди думали, що оператори бавляться або знущаються. А це був просто Кевін, який пізнавав мережевий світ методом «а що буде, якщо…”.

На цьому він не зупинився. З доступом до бази COSMOS Мітнік стягнув паролі, рахунки, комбінації шлюзів, технічну документацію і навіть повний мануал системи — те, за що сьогоднішні хакери продають кібердушу на даркнеті. Звісно, використовував це не тільки «заради науки», а й для власної вигоди: перенаправляв телефонні лінії так, як йому було зручно.

Це вже був не просто хакінг — це повноцінне втручання в роботу телеком-оператора на рівні ядра.

І саме ця витівка вперше привела його до арешту. Це був перший випадок, коли Мітніка взяли не за вуха, а за статтю — і він отримав рік у реабілітаційному центрі. Не тюрма, але вже не просто «поговорили з батьками». Мітнік не злякався — він просто перейшов на новий рівень і пішов далі. У нього вже були й інші «тренування»: злам шкільної комп’ютерної системи, пошук секретних номерів знаменитостей. Але справжній “левел-ап” стався у 1983 році, коли він, навчаючись у Університеті Південної Кароліни, увійшов в ARPANET — ту саму мережу, яка потім стала основою для інтернету. Причому комп’ютер, звісно, належав не комусь, а Пентагону. Так, він фактично зайшов «потусити» в комп’ютер Міністерства оборони США.

За це вже було серйозніше: 6 місяців у виправному центрі для неповнолітніх. І хоч шкоди в плані саботажу не було, державна система нарешті зрозуміла: оте «хакери — це просто підлітки, які граються» більше не працює. Бо ці «підлітки» лізуть туди, куди не лізуть навіть дорослі з допуском.

Ще серйозніше стало пізніше, коли дійшла черга до хаку DEC.

Система правосуддя в ті роки лише вчилась справлятися з хакерами, тож процес був повільним, але болісним.

Мітнік укладає угоду зі слідством, погоджується на провину — і отримує 12 місяців тюрми, плюс 3 роки під наглядом. Це щось на кшталт цифрового домашнього арешту: ти наче вільний, але комп’ютер — під контролем, активність — обмежена, і за тобою стежать.

Федеральний суддя під час слухання навіть заявив, что Мітнік «залежний від комп’ютерних вторгнень» — ніби йдеться не про хобі, а про серйозну клінічну діагностику. Так, замість «серіалозалежний» — «хакозалежний».

Ця справа стала офіційною точкою входу Мітніка у правову історію кіберзлочинності США. Його наглядовий період мав завершитись у 1992 році, і він став чи не першим випадком, коли судова система намагалась створити рамки поведінки для людини, яка не краде гроші, не продає дані, але входить туди, куди не просили. І ще й кайфує з цього.

Затримка між злочином і покаранням показала головне: у 80-х правова система відставала від хакерів на світлові роки, але уже починала наздоганяти.

2.5 роки у бігах від ФБР

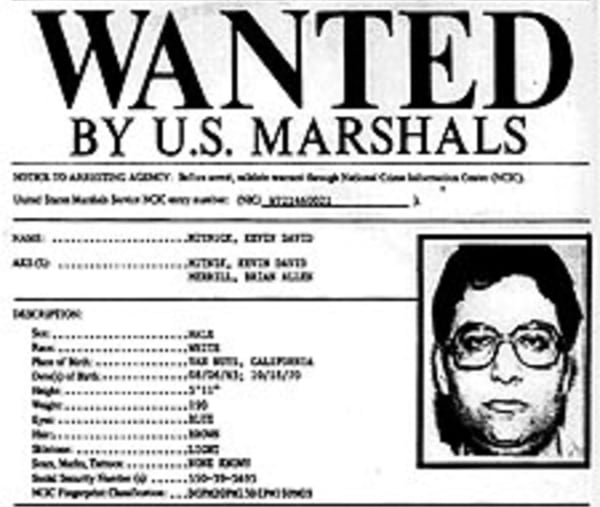

До 1992 року Кевін Мітнік мав би вже «заспокоїтись»: відмотав термін, три роки під наглядом — усе як книжка пише. Але книжка була не його жанр. Замість того, щоб чемно завершити контрольний період, він знову заліз у системи Pacific Bell, цього разу — щоб перевірити, як саме вони його моніторили. Тобто, він зламав систему, щоб дізнатись, чи не стежать за ним, бо не мав права її зламувати. Логіка хакерська, не юридична. І от за таку логіку в 1993 році на нього виписують ордер на арешт.

Але Мітнік вирішує не грати за правилами. Зникає з радарів — і його наступні два з половиною роки перетворюються на кіберпанк-блокбастер у реальному часі. Псевдоніми, підроблені документи, крадені й підроблені телефонні номери, клоновані мобілки, які не дають визначити місцезнаходження. Він працює під фейковими іменами — системним адміністратором у юридичній фірмі в Денвері, IT-працівником у лікарні в Сіетлі під ім’ям Брайан Мерріл (Brian Merril), і паралельно продовжує робити те, що вміє найкраще — ламати системи.

За словами Мітніка, йому дуже допомогло, що влада США використала дуже невдале фото, за яким його важко було впізнати в реальному житті

Поки влада ганялась за його тінню, Кевін встиг зламати десятки комп’ютерних мереж. Серед цілей — телеком-компанії, інтернет-провайдери, виробники операційних систем, мобільні гіганти. У списку тих, кого він зачепив: Motorola, Nokia, Novell, Sun Microsystems, і навіть Департамент моторних транспортних засобів Каліфорнії. Він зчитував чужі email-и, витягував паролі, змінював налаштування мереж і — за словами Мін’юсту США — викрадав програмне забезпечення на мільйони доларів. Зокрема, й вихідний код для MicroTAC Ultra Lite — топового стільникового телефона Motorola 1991 року.

Окремо варто згадати, що Мітнік навіть втручався в роботу комутаторів у Нью-Йорку і Каліфорнії, тобто буквально управляв телефонним трафіком мегаполісів — на відстані. І все це — не заради грошей, а щоб довести: система — це лише набір вразливих місць, і якщо ти бачиш їх усі, ти — король.

Його життя у бігах — це не втеча. Це демонстрація. Показ того, як далеко може зайти людина, яка не просто знає, як працює система, а не вірить у її авторитет. У хакерських колах він стає не просто “профі” — а легендою, яка ламає все — від кодексу законів до коду прошивки.

Кінець гри: як Кевіна Мітніка впіймали о 1:30 ночі за допомогою стільникової вежі

У лютому 1995 року ФБР вирішило: з цим хлопцем треба закінчувати. Почалась масштабна двотижнева кібероблава, яка закінчилась о 1:30 ночі 15 лютого в місті Ралі (Raleigh), штат Північна Кароліна. Мітніку на той час виповнився 31 рік.

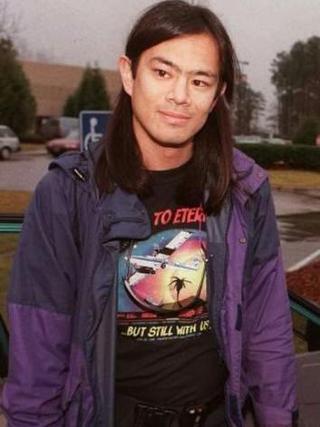

Кевіна Мітніка «злила» не поліція, не агент з фільмів, а інший хакер — один із найпотужніших технарів 90-х: Цутому Шимомура (Tsutomu Shimomura), дослідник з San Diego Supercomputer Center, що був лише на рік молодший за Мітніка. Мітнік, у стилі класичного кібер-его, заліз до нього в комп’ютер… прямо на Різдво. Шимомура це не пробачив — і особисто взяв участь у полюванні. Самостійно відслідкував сигнал телефону Мітніка через стільникову вежу та передав координати ФБР.

Для тих, хто хоче знати більше: двобій між Мітніком та Шимомурою

Цутому Шимомура

На Різдво 1994 року Кевін Мітнік зламав домашню мережу Цутому Шимомури, відомого експерта саме з комп’ютерної безпеки. Він використав складну техніку IP spoofing у поєднанні з передбаченням TCP-послідовностей — метод, який на той час майже не виходив за межі лабораторій. Це коли хакер маскує свою адресу, щоб здавалося, ніби до системи звертається хтось, кому вона довіряє. А потім хакер, не бачачи відповідей системи, вгадує «секретний код» (номер у повідомленнях, які система надсилає у відповіді). Це як зламати сейф, підбираючи правильну комбінацію, не чуючи клацань замка.

Метою злому були, ймовірно, дослідження та інструменти Шимомури для роботи з безпекою стільникових мереж. Сам факт, що Мітнік обрав для атаки саме Шимомуру, — не випадковість, а цілеспрямована спроба дістатися до дуже специфічної інформації.

Незабаром після інциденту на автовідповідач Шимомури почали надходити дивні повідомлення (їх архів є на сайті книги Шимомури) з псевдоазійським акцентом та фразами на кшталт «Моє кунг-фу краще за твоє». Ці погрози од immediatamente пов’язали з Мітніком, зробивши з нього не лише хакера, а й зухвалого троля. Але згодом з’ясувалося, що дзвінки були витівкою стороннього жартівника, 31-річного Зеке Шифа (Zeke Shif), фаната кунг-фу фільмів, який не мав жодного стосунку до зламу. Проте до цього моменту медіа вже встигли зробити ці принизливі фрази частиною міфу про Мітніка.

Шимомура сприйняв атаку як особисту образу і взявся за полювання. Він розгорнув систему моніторингу інтернет-трафіку на сервісах, де фігував хакер, таких як The WELL та Netcom. Завдяки власноруч створеним інструментам, аналізу логів та співпраці з телеком-оператором Sprint, він виявив, що Мітнік користується мобільним модемом і з’ясував точний регіон його активності — місто Ралі у Північній Кароліні. Там спільно з ФБР Шимомура провів фінальне полювання — використовуючи радіочастотні сканери для визначення конкретної квартири багатоповерхового будинку.

У ніч на 15 лютого 1995 року ФБР за участі Шимомури здійснило обшук у квартирі 202, де й перебував Мітнік.

Коли агенти увійшли в квартиру, знайшли там усе, що потрібно для хакера у бігах: клоновані мобілки, понад 100 кодів для підроблених номерів, липові документи, запасні імена та — як сказав пізніше сам Мітнік — щире визнання технічного рівня Шимомури. Тут не було образ — лише повага між двома гравцями, один із яких програв.

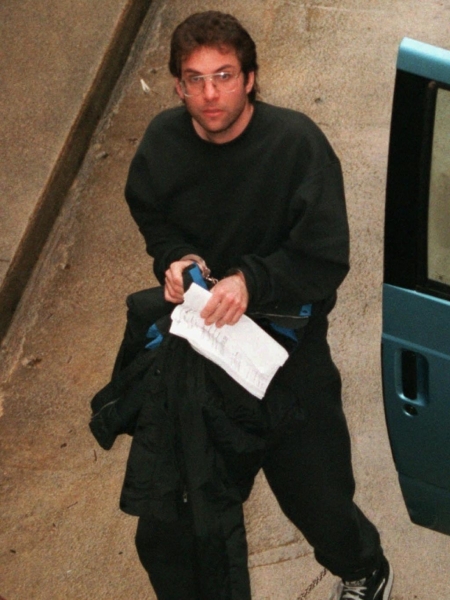

Кевін Мітнік в кайданках заходить до будівлі суду США після арешту. Ілюстрація: Herald Sun

Далі почався парад обвинувачень:

- 14 епізодів шахрайства через телекомунікації (wire fraud)

- 8 випадків зберігання незаконних доступів і пристроїв

- перехоплення електронних комунікацій

- несанкціонований доступ до федерального комп’ютера

- порушення умов попереднього звільнення

Усе це — на тлі звинувачень у викраденні та копіюванні програмного забезпечення в таких компаніях, як Motorola, Sun Microsystems, Nokia, Novell та інших.

За оцінками Мін’юсту США, збитки сягнули мільйонів доларів.

Але якщо в судових документах це виглядало як спланована схема кібершахрайства, то сам Мітнік наполягав: ніякої жадібності, тільки інтелектуальна цікавість. Його цікавило, «чи зможу я», а не «скільки отримаю». І схоже, це було правдою. Грошей він не крав, облікові записи не продавав. Він просто ламав мережі — заради драйву, а не вигоди.

«Купи свободу»: як Кевін Мітнік вийшов із в’язниці, але не зовсім вільним

Після чотирьох років у камері попереднього ув’язнення (так, він там завис довше, ніж деякі люди живуть у шлюбі), Мітнік погодився на угоду з прокуратурою. Чому так довго? Бо прокурори банально не змогли довести всі пункти обвинувачення — багато гучних звинувачень провисали без доказів.

У результаті: 4 пункти шахрайства з використанням телефонного зв’язку, 2 — комп’ютерного шахрайства, і ще один за перехоплення комунікації. І все це замість масштабного судового шоу, яке мало от-от розпочатись. З точки зору прокуратури — компроміс, бо докази “підгуляли”. З боку Мітніка — шанс не догнивати в камері до пенсії.

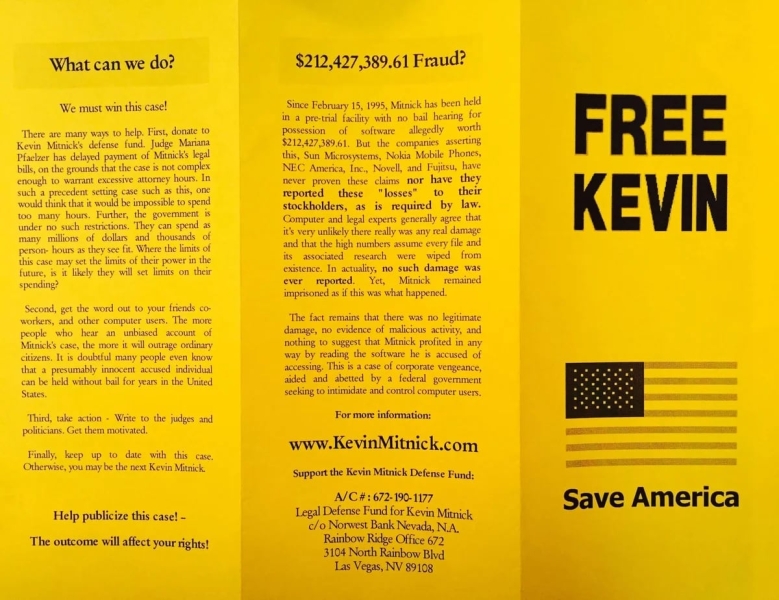

Його арешт і судовий процес стали подією національного масштабу: одні вимагали суворого покарання, інші скандували «Free Kevin», наголошуючи, що його злочини — це радше технічна акробатика, а не реальні злодіяння. Це розпалило дебати: що більше — загроза чи виклик системі? І чи всі хакери — злочинці, чи дехто з них просто хоче зрозуміти, як працює світ на рівні байтів?

Брошура “Звільніть Кевіна”. Ілюстрація: mitnicksecurity.com

Суддя Маріана Пфаелзер (Mariana Pfaelzer) винесла вирок 10 серпня 1999 року: 46 місяців ув’язнення (враховуючи вже «відсиджене»), плюс 22 місяці за порушення умов нагляду ще з 1989 року. Разом — 5 років.

А тепер найприємніше (якщо ви Мітнік): замість запитаних прокуратурою 1.5 мільйона доларів компенсації, йому виставили скромний чек на 4 125 баксів.

Очевидно, суд не повірив у міфічні збитки на мільйони. Або просто визнав: чувак більше вдавав із себе «хакера-злодія», ніж реально ним був.

Коли 21 січня 2000 року Кевін Мітнік нарешті вийшов з federalної тюрми, здавалося б, хепі-енд. Але свобода прийшла з таким «ліцензійним договором», що деякі юзери на це навіть Terms Conditions не натискають. Протягом трьох років умовного звільнення йому фактично заборонили все, що має процесор і хоч трохи блимає.

Використовувати можна було тільки стаціонарний телефон

А от мобільні, комп’ютери, модеми, принтери, софт, флешки, касові апарати, калькулятори з пам’яттю — табу. Працювати в IT? Забудь. Навіть у магазин 7-Eleven не взяли б, бо касовий апарат — «комп’ютерізований пристрій». Звісно, Мітнік не витримав такого цифрового карцеру і подав позов до суду, вигравши дозвіл на користування інтернетом у грудні 2001 року. А згодом навіть отримав ліцензію радіоаматора, бо Федеральна комісія зв’язку визнала його «соціально реабілітованим».

Бонусом від системи став пункт у стилі «ти не Голлівуд»: сім років йому заборонялося заробляти на книжках, фільмах чи будь-якому контенті, заснованому на його хакерських пригодах — відповідно до «закону сина Сема» — це така юридична фішка в США, яка забороняє злочинцям заробляти на своїй славі. Тобто, якщо ти когось вбив, пограбував банк або зламав Пентагон, а потім вирішив написати книжку або зняти фільм про це — ти не можеш просто взяти і заробити на цьому мільйони, перетворивши власну біографію на бізнес-модель.

Для тих, хто хоче знати більше: «Міф про Кевіна Мітніка»

Джон Маркофф

У своїй автобіографії (яку відмовився додати до книги видавець) Кевін Мітнік звинувачує журналіста The New York Times Джона Маркоффа (John Markoff) у навмисному перекручуванні фактів і створенні з нього образу «кібермонстра», здатного зупинити телефонну мережу натисканням однієї кнопки. За словами Мітніка, саме завдяки таким перебільшенням у медіа він став «найнебезпечнішим хакером Америки» ще до того, як потрапив до суду. Він наголошує, що його технічні здібності були далекими від магічних, а заяви Маркоффа перетворилися на джерело міфів, які тільки погіршили його правове становище.

Особливе обурення в Мітніка викликало те, що Маркофф пізніше став співавтором книги Takedown (за нею ще зняли однойменний фільм) разом із Цутому Шимурою — саме тим експертом, який допомагав ФБР вистежити й арештувати хакера. На думку Мітніка, це був очевидний конфлікт інтересів, адже журналіст не просто писав про події — він став частиною історії, яку сам же й подавав публіці. Зокрема, МІтнік написав:

«У своїй наклепницькій статті Маркофф неправдиво стверджував, що я прослуховував ФБР (не прослуховував); що я зламав комп’ютери в NORAD (які не підключені до жодної зовнішньої мережі); і що я був комп’ютерним «вандалом», незважаючи на те, що я ніколи навмисно не пошкоджував жодного комп’ютера, до якого коли-небудь мав доступ».

Загалом, навіть після звільнення, до Мітніка ставилися як до людини, яка може зламати щось просто поглядом. І поки одні називали це превентивною безпекою, інші бачили в цьому цифрове переслідування з приставкою «аналог».

З хакера — в хакерозахисника: як Кевін Мітнік став консультантом із кібербезпеки

Після виходу з в’язниці у січні 2000 року Кевін Мітнік не просто повернувся у цифровий світ — він зробив це з таким пафосом, що зловмисники схопилися за роутери. Замість нових зламів він почав легально «ламати» системи — але вже за гроші, з контрактами, NDA і презентаціями в PowerPoint.

Хакер Адріан Ламо/Adrian Lamo (заарештований у 2003 році), Кевін Мітнік та хакер Кевін Поулсен/Kevin Poulsen (звільнений з в’язниці у 1996 році) — фото орієнтовно 2001 року. Ілюстрація: Вікіпедія

У 2003 році Мітнік заснував власну компанію Mitnick Security Consulting, LLC і офіційно став головним болем для погано захищених корпоративних мереж. Його команда — «Global Ghost Team» — проводила тести на проникнення, тестування на соціальну інженерію, розбір інцидентів й аудит вразливостей. І, як вони самі хвалилися, мали 100% успішність у тестах на людську довірливість. Переклали це так: якщо ви маєте офіс, пошту і людей, то Мітнік знає, як вас пройти через вашу рецепцію через просте ввічливе «Доброго дня, я з техпідтримки».

Кевін Мітнік, засновник Mitnick Security Consulting. Ілюстрація: mitnicksecurity.com

У 2011 році він став Chief Hacking Officer у компанії KnowBe4 — розробника навчальних програм із кіберграмотності. Там він створив курс Kevin Mitnick Security Awareness Training (KMSAT), який пояснював, як не потрапити на фішинг, спам, троянські подарунки від «начальства» і чарівні PDF-файли, які прикидаються рахунками, але відкривають вам сюрприз у стилі вірусу-захоплювача.

Клієнтами Мітніка стали компанії з переліку Fortune 500, урядові структури і навіть суди — де він виступав експертом у справах про кіберзлочини. Замість поліцейських досьє тепер у нього були кейси, беджик «спікер» і офіційне звання «людина, яка знає, як це працює зсередини». Його перехід з темної сторони на світлу довів: навіть колишній хакер може стати тим, хто навчає інших, як не дати себе зламати — і не лише системно, а й психологічно.

Книжки Кевіна Мітніка, які читаються як трилери

Окрім зламу систем (тепер уже легального) і виступів на сценах кіберконференцій, Кевін Мітнік зламав ще одну систему — видавничу. Його книжки читають і айтішники, і керівники, і ті, хто просто хоче знати, як не стати “жертвою невинного листа з темою «терміново, відкрий»”.

Мітнік своїми книжками зробив хакерство ближчим до широкої аудиторії — без гіківського снобізму, але з усією глибиною теми. Бо коли розповідає той, хто сам колись бігав з фаєрволами в обхід закону — це не просто інфо, це досвід із перших рук.

Мистецтво обману

У 2002 році вийшла перша і, мабуть, найвідоміша його книга — The Art of Deception. Там Мітнік не просто розповів про соціальну інженерію — він показав, як легко можна обдурити людину, якщо знати, на які кнопки натискати. Усе це — через вигадані, але реалістичні історії, з яких стає страшно навіть досвідченим юзерам. І, головне, не просто лякалки, а конкретні поради, як цьому всьому протистояти.

Мистецтво вторгнення

У 2005-му Мітнік пішов далі і видав The Art of Intrusion — добірку реальних кейсів: як хакери проникали в системи, що вони там робили і чого чекати, якщо безпека у вас — на рівні “та хто нас буде зламувати”. Це вже був практичний довідник для тих, хто не хоче потрапити у схожий список «жертв пригод хакера №XYZ».

Привид у дротах

У 2011-му вийшло те, на що чекали всі фанати: автобіографія Ghost in the Wires. Це як кіно в книжковому форматі — про його злами, втечі, хитрощі, суди, ФБР і повну зміну життя. Історія в стилі «був найнебезпечнішим хакером — став зіркою New York Times Bestseller».

Мистецтво невидимості

І на завершення, в 2017 році — The Art of Invisibility. Це гайд для тих, хто хоче залишитися непоміченим у цифровому світі: як не світитися в інтернеті, захищати свою приватність, не ловити рекламу шкарпеток після однієї згадки в розмові і не стати здобиччю для кіберсталкерів.

Від антагоніста до архітектора безпеки

Після виходу з тіні Кевін Мітнік не тільки писав книжки й консультував компанії — він ще й збирав повні зали як публічний спікер. Але це не було «натисніть F5, щоб оновити знання». Його виступи — це справжнє кіно у прямому ефірі: з живими зламами, демками і фішингом, від якого пітніли навіть досвідчені айтішники.

Мітнік регулярно виступав на топових івентах, включно з легендарною DEF CON — конференцією, де збираються всі: від білих хакерів до людей у чорному, які не визнають кнопки “logout”. Там його присутність часом викликала суперечки: мовляв, хтось колись ламав Пентагон — а тепер показує, як краще налаштовувати антивірус. Але він тримався впевнено — і доводив, що хто як не колишній зловмисник покаже, де саме у вас незахищена пічка під Data Center.

Кевін Мітнік виступає з доповіддю на заході «Кібер-вторгнення» (Cyber Incursion) у 2018 році. Ілюстрація: mitnicksecurity.com

Його фірмова фішка — живі демонстрації хаків: як можна за хвилину вкрасти пароль через фішинговий лист, або як за допомогою звичайного дзвінка змусити адміністратора дати доступ до всього. Публіка реагувала однозначно — спочатку сміх, потім паніка, потім записати це все у чекліст «на понеділок».

Ці виступи зробили складну й зазвичай нуднувату тему кібербезпеки ближчою до звичайних смертних. Мітнік не просто лякав, він пояснював, показував і вчив. А ще показував, що колишній хакер може не лише зламувати, а й будувати — довіру, систему захисту і навіть кар’єру на сцені з лазерною указкою в руці. Ось одна з таких демонстрацій з його офіційного YouTube-каналу. На відео 2021 року він демонструє як отримував доступ до офісу банку за допомогою клонованої картки доступу (і як він її клонував через методи соціальної інженерії, домовившись о зустрічі з ріелтором, в якого була картка доступу, що працював в тому ж хмарочосі, де був розташований банк):

16 липня 2023 року, на 59-му році життя, Кевін Мітнік програв битву з раком підшлункової — і разом із ним пішла ціла епоха. Епоха, в якій хакер із поганою репутацією перетворився на евангеліста кібергігієни, а соціальна інженерія перестала бути лише інструментом атаки й стала темою корпоративних тренінгів.

Мітнік з юності показував, що головна дірка в будь-якому захисті — це не софт, а людина.

Його злами, на кшталт проникнення в легендарну систему DEC “Ark”, відкрили очі багатьом компаніям: не все закінчується антивірусом і брандмауером. Соціальна інженерія стала головною зброєю — і водночас ахіллесовою п’ятою цілих корпорацій. Саме завдяки його кейсам цей термін перестав бути чимось нішевим і перетворився на обов’язкову тему для кожного, хто керує хоча б мікрохвильовою піччю, підключеною до Wi-Fi.

Його тренінги, книжки й виступи заклали основу для нового ставлення до хакерів: не лише як до загрози, а як до потенційного ресурсу. Тепер його життя — це приклад цифрового переродження: від людини, яку боялись айтішники й судді, до експерта, якого слухають CISO (головний в компанії за безпеку) і CEO (найголовнішій в компанії). І Мітнік довів, що навіть якщо ти одного разу був «темним лицарем терміналів», це ще не вирок. Якщо знаєш, як зламати систему — можеш навчити, як її захистити.

В сухому залишку

Мітнік назавжди залишиться одним із найвпливовіших персонажів в історії кібербезпеки. Він довів, що найбільша вразливість будь-якої системи — це людина з бейджиком і доступом до внутрішньої мережі. Його робота у Mitnick Security Consulting та компанії KnowBe4 досі визначає стандарти у сфері навчання й захисту від соціальної інженерії. Іронія в тому, що саме хакер, який колись обводив довкола пальця ці системи, згодом допомагав їх укріплювати.

Його книжки, від The Art of Deception до The Art of Invisibility, — це не просто гайди, а настільна зброя проти цифрової наївності. Вони дають можливість зазирнути в мислення хакера — не з голлівудських фільмів, а з реальності, де натиснувши “так” на фальшивий лист, можна втратити більше, ніж файли.

Мітнік залишив по собі складну, але важливу спадщину. Він був і антагоністом, і наставником, і символом того, що навіть найнебезпечніший хакер може перезапуститися й стати союзником у боротьбі з цифровим хаосом. Його життя — нагадування, що кібербезпека — це не лише про технології, а перш за все про людей. І боротьба за неї — триває.

Для тих, хто хоче знати більше